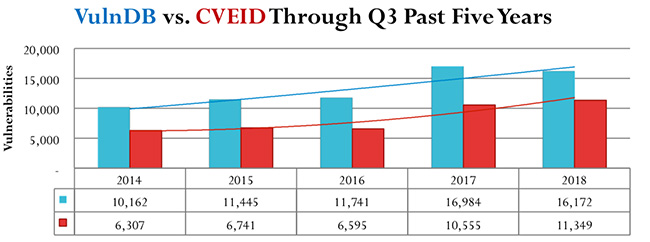

Đã có 16.172 lỗ hổng an ninh mạng được tiết lộ đến hết ngày 29 tháng 10, giảm 7% so với mức cao kỷ lục năm ngoái tại thời điểm này. Với 16.172 lỗ hổng được liệt kê trong quý 3 năm 2018 bởi nhóm nghiên cứu của Security Based Security đã bao gồm cả số lỗ hổng mà CVE và Trung tâm Cơ sở dữ liệu bị tấn công quốc gia (NVD) – với 4.800 lỗ hổng. Điều đáng chú ý là NVD vẫn còn cho thấy một số lượng lỗ hổng đáng kể phía sau dễ bị tấn công và tạo ra các thành phần tự động hóa.

Các lỗ hổng có điểm số CVSSv2 là 9,0+, thường được đánh giá là “nghiêm trọng”, chiếm 15,4% tổng số lỗ hổng đã xuất bản đến hết Q3. Tỷ lệ phần trăm đáng kể các lỗ hổng nghiêm trọng tiếp tục được nhấn mạnh và kêu gọi các tổ chức phải duy trì cảnh giác và lưu ý đến tầm quan trọng của việc thực hiện một đánh giá lỗ hổng phần mềm toàn diện và đưa ra kế hoạch quản lý.

Báo cáo QuickView Qúy 3 của VulnDB đã công bố 4.823 lỗ hổng có thể có thêm đối với CVE / NVD cho đến hết quý 3 năm 2018. “Điều quan trọng là phải hiểu được những hạn chế của giải pháp dựa trên CVE / NVD và rủi ro mà các tổ chức phải đối mặt bằng cách không kết hợp trí thông minh nhân tạo sẽ dễ bị tấn công toàn diện nhất và nó sẽ luôn có sẵn trong các giải pháp quản lý rủi ro của họ. Chúng không chỉ bao gồm một tập con của các lỗ hổng được báo cáo, mà phân tích cho thấy rằng chúng còn nằm trong các giải pháp dựa trên CVE / NVD. Rủi ro nghiêm trọng mà một tổ chức phải đối mặt là việc không được cảnh báo về một lỗ hổng mới một cách kịp thời – nếu có”, Carsten Eiram, Giám đốc Nghiên cứu về An ninh Dựa trên Rủi ro cho biết.

“Các giải pháp dựa trên CVE/NVD cũng không chính xác và thiếu rất nhiều thông tin liên quan như siêu dữ liệu chi tiết được theo dõi trong VulnDB bao gồm cả vòng đời của lỗ hổng. Thông tin có sẵn về bất kỳ lỗ hổng cụ thể nào thường thay đổi, vì vậy điều quan trọng là phải theo dõi những thay đổi này, ví dụ: phát hành bản vá hoặc phiên bản nâng cấp, thay đổi tác động dựa trên những phát hiện mới và khai thác tính khả dụng. Các giải pháp dựa trên CVE/NVD hiếm khi cập nhật thông tin về lỗ hổng sau khi được phát hiện.” Eiram bổ sung.

Trong số tất cả các lỗ hổng được tiết lộ trong quý 3 năm 2018, 67,3% là do xác nhận đầu vào không đầy đủ hoặc không đúng. Mặc dù nhiều lỗ hổng vẫn chưa được phát hiện, nhưng rõ ràng là các nhà cung cấp vẫn đang cố gắng xác thực một cách cẩn thận các đầu vào không đáng tin cậy từ người dùng. Vòng đời phát triển phần mềm trưởng thành (SDL) và một số hình thức kiểm toán có thể giúp giải quyết những vấn đề này và giảm đáng kể mối đe dọa từ kẻ tấn công.

Một số lượng lớn các lỗ hổng được báo cáo vào năm 2018 có các phiên bản hoặc bản vá được cập nhật sẵn có. Tuy nhiên, 24,9% các lỗ hổng được báo cáo hiện không có giải pháp đã biết, đó là một lời nhắc nhở rằng, trong khi các bản vá là rất quan trọng, nhưng nó không thể dựa vào các giải pháp độc quyền như một biện pháp khắc phục hoàn hảo. Ngoài quản lý vá lỗi, các chương trình quản lý lỗ hổng hiện đại nên bao gồm việc sử dụng thông tin chi tiết về các mối đe dọa mà các tổ chức phải đối mặt để thực hiện tốt hơn các chiến lược nhằm giảm thiểu rộng hơn các tác hại bao gồm bồi thường kiểm soát bảo mật.

“Tầm quan trọng của phạm vi bảo vệ tổ chức khỏi bị tấn công toàn diện là rõ ràng, thậm chí còn quan trọng hơn việc tố chức có trí thông minh nhân tạo nhưng không kịp thời phản ứng và đưa ra quyết định chính xác. Chúng tôi tiếp tục thấy các lỗ hổng đang được khai thác trong môi trường tự do trước khi hầu hết các tổ chức nhận thức được tầm quan trọng của vấn đề. Đó sẽ là một tình huống không may khi thấy chính mình phải vật lộn để tìm hiểu về một lỗ hổng sau khi thiệt hại đã xuất hiện.” Brian Martin, Phó chủ tịch về tình trạng tấn công an ninh mạng dựa trên đánh giá rủi ro cho biết.

Nguồn: https://ais.gov.vn/tin-tuc-an-toan-thong-tin/66-1-lo-hong-an-ninh-mang-duoc-phat-hien-trong-quy-3-nam-2018-da-co-giai-phap-xu-ly.htm