Nguồn: Cyber Security News.

Các hacker nguy hiểm đang khai thác các dịch vụ cloud storage để lưu trữ các trang web lừa đảo cho các vụ lừa đảo qua tin nhắn SMS bằng cách lợi dụng tính năng lưu trữ trang web tĩnh của cloud storage để lưu trữ các tệp HTML có URL độc hại, được bao gồm trong tin nhắn văn bản SMS vượt qua tường lửa vì chúng chứa các tên miền cloud platform đáng tin cậy.

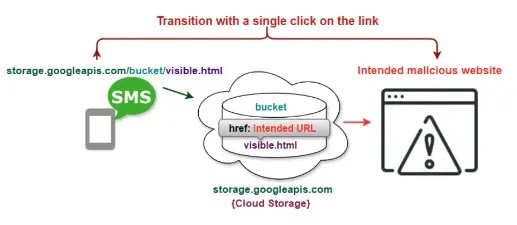

Nhấp vào liên kết trong tin nhắn SMS sẽ chuyển hướng người dùng đến một trang web có vẻ hợp pháp được lưu trữ trên lưu trữ cloud, sau đó chuyển hướng họ đến trang web lừa đảo để đánh cắp thông tin của họ.

Những kẻ tấn công đang khai thác Google Cloud Storage bằng cách lưu trữ một trang web độc hại trong một vùng chứa, tận dụng kỹ thuật “làm mới siêu dữ liệu HTML”, một chức năng phát triển web tự động tải lại hoặc chuyển hướng người dùng đến một trang web khác sau một khoảng thời gian đã đặt.

Email spam chứa các liên kết đến trang web ban đầu này được lưu trữ trên Google Cloud Storage, lừa người dùng vô tình truy cập trang web độc hại.

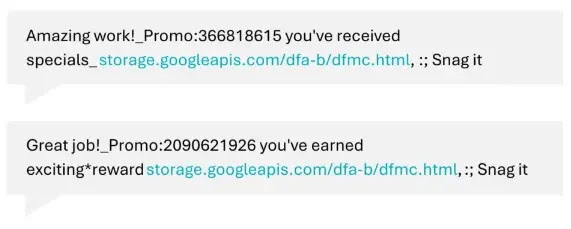

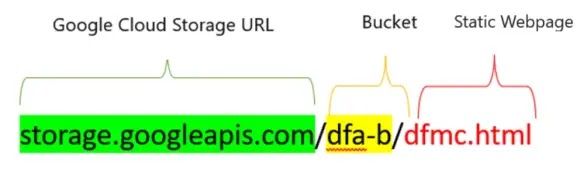

Kẻ tấn công tận dụng Google Cloud Storage bằng cách tạo một nơi lưu trữ có tên là “dfa-b” để lưu trữ trang HTML độc hại, “dfmc.html”, khai thác thẻ “meta refresh” với độ trễ bằng không giây để tự động chuyển hướng người dùng không nghi ngờ đến một URL khác.

URL là mục tiêu của cuộc tấn công có thể chứa nhiều tham số hơn để theo dõi hoặc mục đích độc hại.

Những kẻ xấu lợi dụng thẻ meta refresh trong tin nhắn lừa đảo qua SMS để tự động chuyển hướng người dùng đến các trang web gian lận (trang đích trang web lừa đảo, trang 2, trang 3) được ngụy trang dưới dạng các ưu đãi thẻ quà tặng hợp pháp.

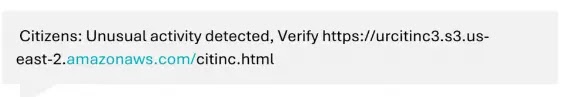

Kỹ thuật này nhằm mục đích đánh cắp thông tin cá nhân và tài chính, vì việc chuyển hướng sử dụng các dịch vụ lưu trữ đám mây như Google Cloud Storage, mặc dù Amazon Web Services và IBM Cloud cũng bị khai thác cho các vụ lừa đảo tương tự.

Kỹ thuật này nhằm mục đích đánh cắp thông tin cá nhân và tài chính, vì việc chuyển hướng sử dụng các dịch vụ lưu trữ đám mây như Google Cloud Storage, mặc dù Amazon Web Services và IBM Cloud cũng bị khai thác cho các vụ lừa đảo tương tự.

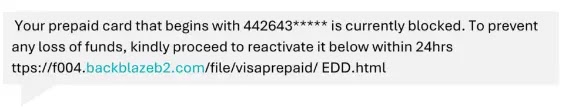

Những kẻ lừa đảo ngày càng tận dụng các dịch vụ lưu trữ đám mây như Amazon AWS, IBM Cloud và Blackblaze B2 Cloud để thực hiện các cuộc tấn công lừa đảo qua SMS, vì những tin nhắn này chứa các liên kết có vẻ là URL lưu trữ đám mây hợp pháp.

Tuy nhiên, việc nhấp vào liên kết sẽ chuyển hướng người dùng đến các trang web tĩnh độc hại được thiết kế để đánh cắp thông tin cá nhân. Khi nhấp vào liên kết, người dùng có thể tự động được chuyển hướng đến một trang web mạo danh một nền tảng phổ biến, chẳng hạn như trang đăng nhập ngân hàng.

Theo Enea, kỹ thuật này cho phép kẻ lừa đảo vượt qua các bộ lọc bảo mật vì liên kết ban đầu bắt nguồn từ một nhà cung cấp dịch vụ đám mây đáng tin cậy, khiến nó có vẻ đáng tin hơn, điều này làm tăng tỷ lệ thành công của các nỗ lực lừa đảo này vì người dùng ít có khả năng nghi ngờ liên kết từ một nhà cung cấp dịch vụ đám mây hợp pháp.

Theo Enea, kỹ thuật này cho phép kẻ lừa đảo vượt qua các bộ lọc bảo mật vì liên kết ban đầu bắt nguồn từ một nhà cung cấp dịch vụ đám mây đáng tin cậy, khiến nó có vẻ đáng tin hơn, điều này làm tăng tỷ lệ thành công của các nỗ lực lừa đảo này vì người dùng ít có khả năng nghi ngờ liên kết từ một nhà cung cấp dịch vụ đám mây hợp pháp.