Nguồn: Cyber Security News.

Một lỗ hổng zero-day nghiêm trọng, CVE-2024-24919, đã được phát hiện trong Check Point Security Gateways, đang kích hoạt IPSec VPN hoặc Mobile Access blades.

Lỗ hổng này đang bị khai thác tích cực trong thời gian hiện tại, gây ra mối đe dọa đáng kể cho các tổ chức trên toàn thế giới.

Chi tiết về lỗ hổng – CVE-2024-24919

CVE-2024-24919 là lỗ hổng đọc tệp tùy ý cho phép kẻ tấn công từ xa chưa xác thực đọc dữ liệu nhạy cảm từ các hệ thống bị ảnh hưởng, chẳng hạn như băm mật khẩu

Điều này có thể cho phép di chuyển ngang và xâm phạm mạng hoàn toàn trong những trường hợp phù hợp.

Lỗ hổng này cần được khắc phục ngay lập tức bằng cách áp dụng các bản sửa lỗi nóng đã phát hành của Check Point và đặt lại thông tin xác thực tài khoản cục bộ.

Censys đã quan sát hơn 13.800 thiết bị kết nối internet trên toàn cầu, làm lộ các sản phẩm phần mềm bị ảnh hưởng.

Không phải tất cả các thiết bị này đều dễ bị tấn công, nhưng số lượng thiết bị bị lộ là đáng lo ngại.

Cách khai thác này đặc biệt nguy hiểm vì nó không yêu cầu bất kỳ sự tương tác hoặc đặc quyền nào của người dùng và Check Point là nhà cung cấp thiết bị mạng và VPN được sử dụng rộng rãi.

Check Point’s Disclosure

Vào ngày 28 tháng 5 năm 2024, Check Point đã tiết lộ lỗ hổng đọc tệp tùy ý được theo dõi là CVE-2024-24919 trong một số sản phẩm Security Gateway của họ.

Hiện tại, lỗ hổng này đang chờ phân tích và điểm CVSS từ NVD. Trong khi khuyến cáo bảo mật của Check Point mô tả đây là “lỗ hổng tiết lộ thông tin”, các nhà nghiên cứu tại watchtower đã phát hiện ra rằng đây là lỗ hổng đọc tệp tùy ý, cho phép kẻ tấn công trái phép từ xa đọc bất kỳ tệp nào trên hệ thống.

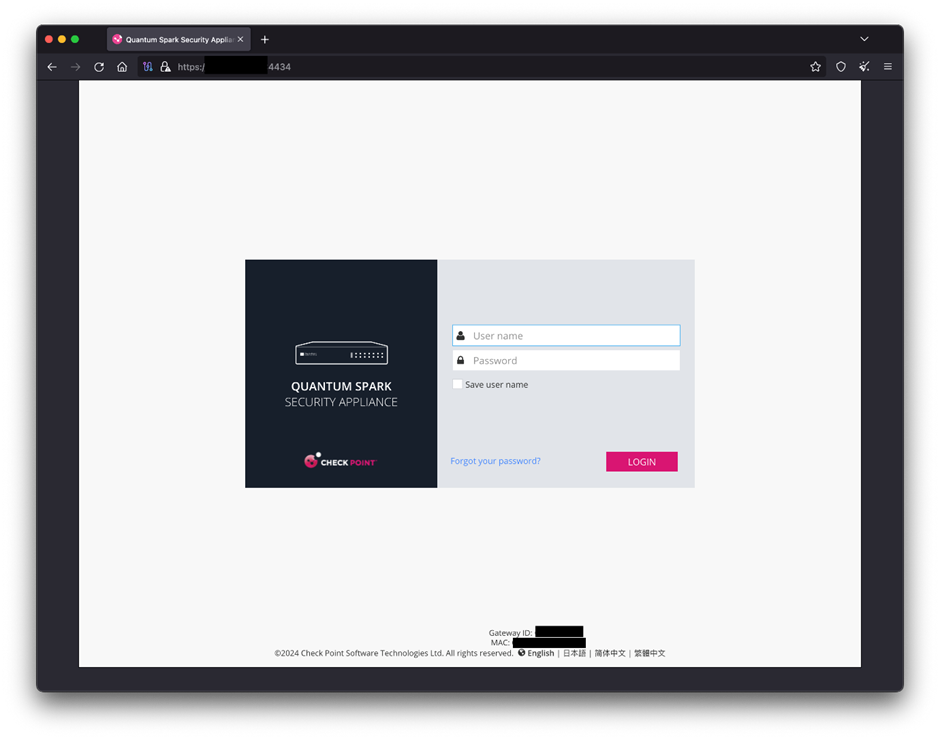

Lỗ hổng này ảnh hưởng đến các sản phẩm Check Point sau đây có Remote Access VPN hoặc Mobile Access Software Blades được bật:

- CloudGuard Network

- Quantum Maestro

- Quantum Scalable Chassis

- Quantum Security Gateways

- Quantum Spark Appliances

Các phiên bản bị ảnh hưởng bao gồm R80.20.x, R80.20SP (EOL), R80.40 (EOL), R81, R81.10, R81.10.x và R81.20.

Patch Availability

Check Point đã phát hành các bản cập nhật bảo mật sau để giải quyết lỗ hổng này:

- Quantum Security Gateway and CloudGuard Network Security: R81.20, R81.10, R81, R80.40

- Quantum Maestro and Quantum Scalable Chassis: R81.20, R81.10, R80.40, R80.30SP, R80.20SP

- Quantum Spark Gateways: R81.10.x, R80.20.x, R77.20.x

Kiểm tra các sản phẩm bị ảnh hưởng trong mạng của bạn và áp dụng các bản cập nhật phù hợp dựa trên các bước được nêu trong khuyến cáo của nhà cung cấp là điều rất được khuyến khích.

Theo Check Point, lỗ hổng này chỉ ảnh hưởng đến các cổng có Remote Access VPN hoặc Mobile Access Software Blades được bật.

Các máy chủ này tập trung nhiều nhất ở Nhật Bản, với 6.202 máy chủ chạy một trong những sản phẩm này, tiếp theo là 1.004 máy chủ ở Ý.

Vì mạng có nhiều máy chủ nhất ở Nhật Bản là OCN NTT Communications Corporation, nên các máy chủ này có thể thuộc về các dịch vụ OCN (Mạng máy tính mở) do NTT Communications Corporation tại Nhật Bản vận hành.

Quantum Spark Gateway và Quantum Security Gateway là những sản phẩm tương tự dành cho các đối tượng khác nhau.

Spark được thiết kế cho các doanh nghiệp vừa và nhỏ, tập trung vào tính dễ sử dụng, trong khi Security được thiết kế cho các doanh nghiệp vừa và lớn và các trung tâm dữ liệu, cung cấp các tính năng tiên tiến hơn.

Điều thú vị là Spark Gateway bị ảnh hưởng nhiều hơn các sản phẩm khác—điều này có thể chỉ ra rằng hầu hết các tổ chức bị ảnh hưởng có thể là các tổ chức thương mại nhỏ hơn.

Đây là một tình huống đang diễn biến nhanh chóng. Khi chúng tôi thu thập thêm thông tin, chúng tôi sẽ cung cấp thêm các phân tích trong tuần tới.