Nguồn: Cyber Security News.

Microsoft đã xác định được một tác nhân đe dọa mới của Triều Tiên, hiện được theo dõi là Moonstone Sleet (trước đây là Storm-1789).

Tác nhân này sử dụng kết hợp nhiều kỹ thuật đã được thử nghiệm và chứng minh là đúng đắn mà các tác nhân đe dọa khác của Triều Tiên sử dụng và các phương pháp tấn công độc đáo để nhắm mục tiêu vào các công ty nhằm phục vụ mục tiêu tài chính và gián điệp mạng.

Moonstone Sleet được phát hiện là lập ra các công ty giả và cơ hội việc làm để tiếp cận các mục tiêu tiềm năng, sử dụng các phiên bản trojan hóa của các công cụ hợp pháp, tạo ra một trò chơi độc hại và cung cấp phần mềm tống tiền tùy chỉnh mới.

Moonstone Sleet sử dụng các chiến thuật, kỹ thuật và quy trình (TTP) cũng được các tác nhân đe dọa khác của Triều Tiên sử dụng trong vài năm qua, làm nổi bật sự chồng chéo giữa các nhóm này.

Phân tích kỹ thuật

Trong khi Moonstone Sleet ban đầu có sự chồng chéo với Diamond Sleet, thì tác nhân đe dọa đã chuyển sang cơ sở hạ tầng và các cuộc tấn công của mình, tự khẳng định mình là một tác nhân đe dọa Triều Tiên riêng biệt, có nhiều nguồn lực.

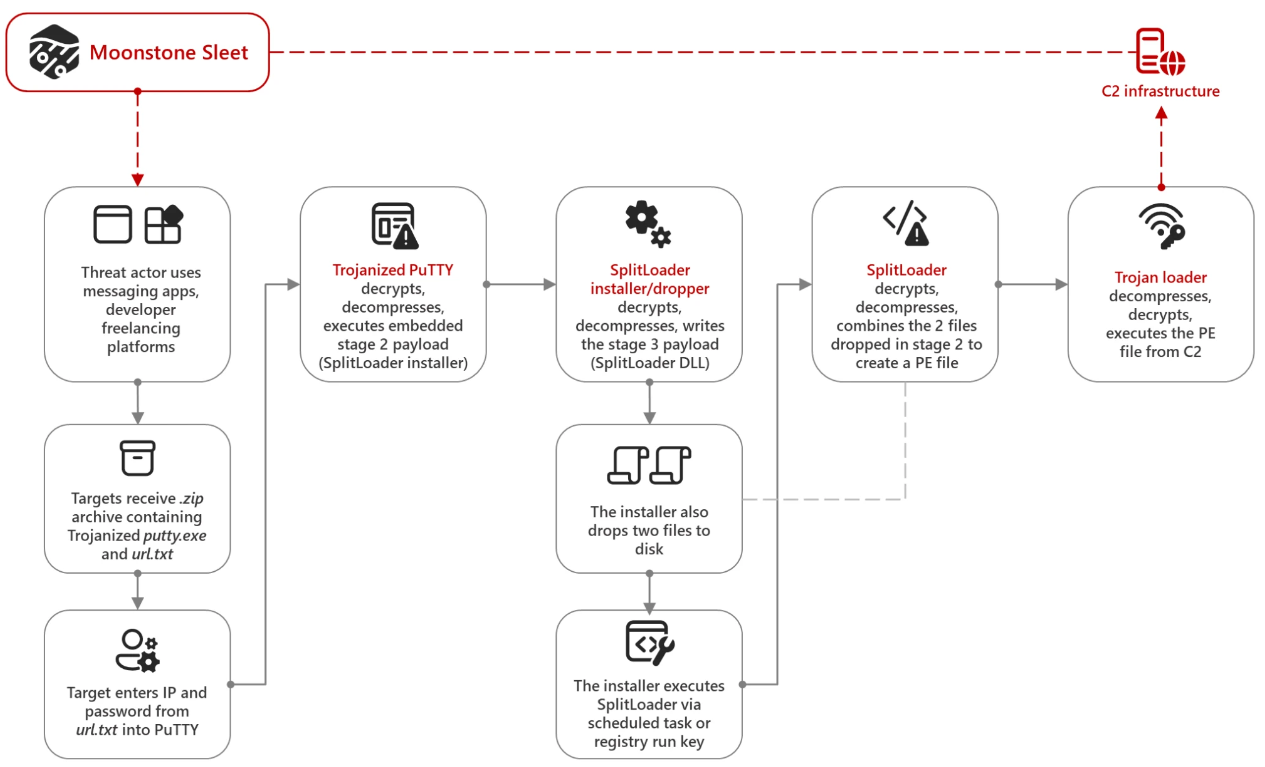

Moonstone Sleet sử dụng một số giai đoạn của chuỗi phân phối phần mềm độc hại, bắt đầu bằng việc phân phối các ứng dụng PuTTY đã bị trojan hóa thông qua phương tiện truyền thông xã hội và các nền tảng làm việc tự do.

Các trình cài đặt tùy chỉnh do PuTTY độc hại thả xuống sẽ giải mã và thực thi một loạt các tải trọng cuối cùng trở thành trình tải phần mềm độc hại tùy chỉnh.

Moonstone Sleet ban đầu đã vay mượn từ Diamond Sleet nhưng hiện đã phát triển cơ sở hạ tầng và phương pháp luận của riêng mình, được sử dụng cùng với các nghề thủ công đã biết cho các hoạt động đồng thời của Diamond Sleet.

Chiến dịch rộng khắp này nhằm mục đích hỗ trợ các mục tiêu tài chính và gián điệp mạng của Moonstone Sleet thông qua nhiều hoạt động khác nhau, chẳng hạn như triển khai phần mềm tống tiền, các doanh nghiệp gian lận và sử dụng nhân viên CNTT.

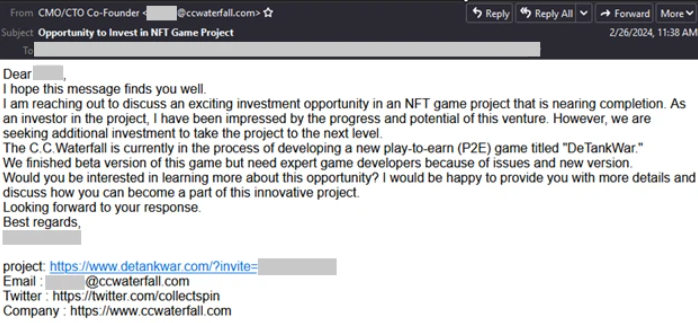

Một cách mà nhóm này hoạt động là phân phối các gói NPM có hại giả vờ là các bài kiểm tra mã hóa cho các công ty giả mạo và một trò chơi xe tăng có tên là “DeTankWar”, dụ những nạn nhân không nghi ngờ tin rằng họ đang tương tác với các nhà phát triển blockchain cần tài trợ hoặc bất kỳ hình thức hỗ trợ nào khác.

Là một điểm vào, các gói npm độc hại đạt được mục tiêu bằng cách giới thiệu SplitLoader, trong khi, là một điểm vào, trò chơi phát tán mã lây nhiễm của nó.

Moonstone Sleet tạo ra một sự xuất hiện công khai rộng rãi bao gồm các trang web và hồ sơ phương tiện truyền thông xã hội để xác thực sự mạo danh của nó.

Sự hợp tác của GitHub với Microsoft trong việc xóa bỏ các kho lưu trữ liên quan đến việc phân phối gói npm độc hại của cụm này đã chỉ ra sự chuyển dịch sang các chủ đề liên quan đến trò chơi kể từ tháng 2 năm 2024.

Mối đe dọa dai dẳng từ Moonstone Sleet được thúc đẩy bởi động cơ tội phạm và do nhà nước tài trợ, đặc trưng bởi các chiến thuật kết hợp gián điệp mạng với các hoạt động tội phạm.

Để đánh cắp dữ liệu và sở hữu trí tuệ, Moonstone Sleet xâm phạm các tổ chức trong nhiều lĩnh vực bao gồm lĩnh vực quốc phòng, công nghệ và giáo dục.

Khuyến nghị

Ở đây dưới đây chúng tôi đã đề cập đến tất cả các khuyến nghị:

- Tận dụng Microsoft Defender XDR để phát hiện phần mềm tống tiền.

- Cho phép truy cập thư mục được kiểm soát và bảo vệ chống giả mạo.

- Kích hoạt bảo vệ mạng trong Microsoft Defender for Endpoint.

- Triển khai biện pháp tăng cường bảo mật thông tin xác thực chống lại các kỹ thuật đánh cắp như truy cập LSASS.

- Chạy phát hiện và phản hồi điểm cuối (EDR) ở chế độ chặn.

- Cấu hình chế độ điều tra và khắc phục tự động.

- Cho phép bảo vệ do đám mây cung cấp cho các mối đe dọa phát triển nhanh chóng.

- Chặn các tệp thực thi khỏi email và thực thi các hạn chế tệp.

- Sử dụng các khả năng bảo vệ phần mềm tống tiền nâng cao.

- Ngăn chặn việc đánh cắp thông tin xác thực từ hệ thống con của cơ quan bảo mật cục bộ.