Nguồn: TheHackerNews

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo mới tận dụng Google Drawings và các liên kết rút gọn được tạo qua WhatsApp để tránh bị phát hiện và lừa người dùng nhấp vào các liên kết giả mạo được thiết kế để đánh cắp thông tin nhạy cảm.

“Những kẻ tấn công đã chọn một nhóm các trang web nổi tiếng nhất trong ngành điện toán để tạo ra mối đe dọa, bao gồm Google và WhatsApp để lưu trữ các yếu tố tấn công và một trang web giống với Amazon để thu thập thông tin của nạn nhân”, nhà nghiên cứu Ashwin Vamshi của Menlo Security cho biết. “Cuộc tấn công này là một ví dụ tuyệt vời về mối đe dọa Living Off Trusted Sites (LoTS)”.

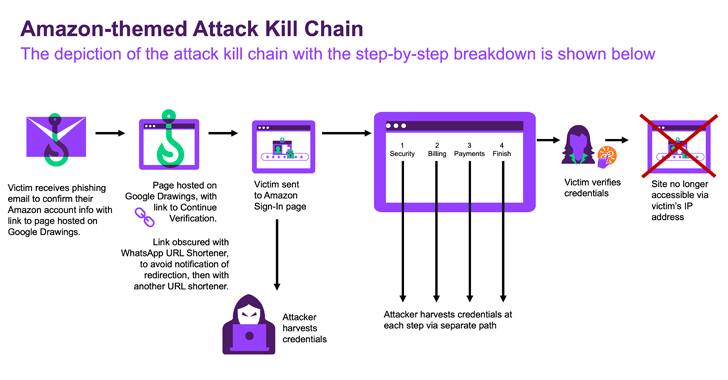

Điểm khởi đầu của cuộc tấn công là một email lừa đảo hướng người nhận đến một hình ảnh có vẻ là liên kết xác minh tài khoản Amazon. Về phần mình, hình ảnh này được lưu trữ trên Google Drawings, trong một nỗ lực rõ ràng là để tránh bị phát hiện.

Việc lạm dụng các dịch vụ hợp pháp có lợi ích rõ ràng cho những kẻ tấn công ở chỗ chúng không chỉ là giải pháp chi phí thấp mà quan trọng hơn, chúng cung cấp một cách giao tiếp bí mật bên trong mạng vì chúng khó có thể bị chặn bởi các sản phẩm bảo mật hoặc tường lửa.

“Một điều khác khiến Google Drawings trở nên hấp dẫn khi bắt đầu cuộc tấn công là nó cho phép người dùng (trong trường hợp này là kẻ tấn công) đưa các liên kết vào đồ họa của họ”, Vamshi cho biết. “Những liên kết như vậy có thể dễ dàng bị người dùng bỏ qua, đặc biệt là nếu họ cảm thấy cấp bách về mối đe dọa tiềm ẩn đối với tài khoản Amazon của họ”.

Người dùng nhấp vào liên kết xác minh sẽ được chuyển đến một trang đăng nhập Amazon trông giống như vậy, với URL được tạo liên tiếp bằng hai trình rút gọn URL khác nhau — WhatsApp (“l.wl[.]co”) theo sau là qrco[.]de — như một lớp che giấu và đánh lừa máy quét URL bảo mật.

Trang giả mạo được thiết kế để thu thập thông tin đăng nhập, thông tin cá nhân và thông tin chi tiết về thẻ tín dụng, sau đó nạn nhân được chuyển hướng đến trang đăng nhập Amazon ban đầu bị lừa đảo. Một bước bổ sung là trang web sẽ không thể truy cập được từ cùng một địa chỉ IP sau khi thông tin đăng nhập đã được xác thực.

Việc tiết lộ này diễn ra khi các nhà nghiên cứu đã xác định được một lỗ hổng trong cơ chế chống lừa đảo của Microsoft 365 có thể bị lạm dụng để tăng nguy cơ người dùng mở email lừa đảo.

Phương pháp này đòi hỏi phải sử dụng thủ thuật CSS để ẩn “First Contact Safety Tip”, thông báo cho người dùng khi họ nhận được email từ một địa chỉ không xác định. Microsoft, công ty đã thừa nhận vấn đề này, vẫn chưa đưa ra bản sửa lỗi.

“First Contact Safety Tip được thêm vào phần thân của email HTML, nghĩa là có thể thay đổi cách hiển thị thông qua việc sử dụng thẻ kiểu CSS”, tổ chức an ninh mạng Certitude của Áo cho biết. “Chúng tôi có thể tiến xa hơn nữa và giả mạo các biểu tượng mà Microsoft Outlook thêm vào email được mã hóa và/hoặc đã ký”.