Nguồn: TheHackerNews

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch cryptojacking mới nhắm vào Docker Engine API với mục tiêu chiếm đoạt các phiên bản để tham gia Docker Swarm độc hại do tác nhân đe dọa kiểm soát.

Điều này cho phép những kẻ tấn công “sử dụng các tính năng phối hợp của Docker Swarm cho mục đích chỉ huy và kiểm soát (C2)”, các nhà nghiên cứu Datadog Matt Muir và Andy Giron cho biết trong một phân tích.

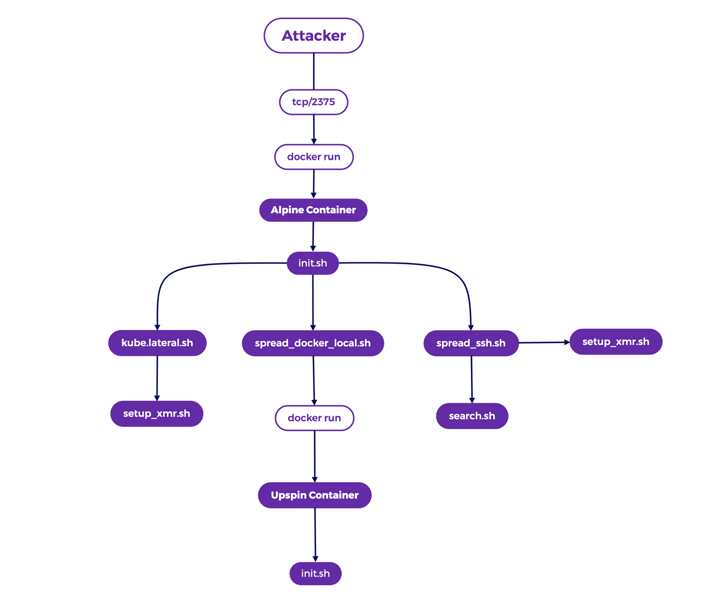

Các cuộc tấn công tận dụng Docker để truy cập ban đầu nhằm triển khai trình khai thác tiền điện tử trên các vùng chứa bị xâm phạm, đồng thời cũng truy xuất và thực thi các tải trọng bổ sung chịu trách nhiệm thực hiện di chuyển ngang đến các máy chủ liên quan đang chạy Docker, Kubernetes hoặc SSH.

Cụ thể, điều này liên quan đến việc xác định các điểm cuối Docker API chưa xác thực và bị lộ bằng các công cụ quét Internet, chẳng hạn như masscan và ZGrab.

Trên các điểm cuối dễ bị tấn công, API Docker được sử dụng để tạo ra một vùng chứa Alpine và sau đó truy xuất một tập lệnh shell khởi tạo (init.sh) từ một máy chủ từ xa (“solscan[.]live”), sau đó kiểm tra xem nó có đang chạy với tư cách là người dùng root hay không và các công cụ như curl và wget được cài đặt trước khi tải xuống trình khai thác XMRig.

Giống như các chiến dịch khai thác tiền điện tử khác, nó sử dụng rootkit libprocesshider để ẩn quy trình khai thác độc hại khỏi người dùng khi chạy các công cụ liệt kê quy trình như top và ps.

Tập lệnh shell cũng được thiết kế để truy xuất ba tập lệnh shell khác – kube.lateral.sh, spread_docker_local.sh và spread_ssh.sh – từ cùng một máy chủ để di chuyển ngang đến các điểm cuối Docker, Kubernetes và SSH trên mạng.

Spread_docker_local.sh “sử dụng masscan và zgrab để quét cùng một phạm vi LAN […] cho các nút có cổng 2375, 2376, 2377, 4244 và 4243 mở”, các nhà nghiên cứu cho biết. “Các cổng này được liên kết với Docker Engine hoặc Docker Swarm”.

“Đối với bất kỳ IP nào được phát hiện có cổng mục tiêu mở, phần mềm độc hại sẽ cố gắng tạo ra một vùng chứa mới có tên là alpine. Vùng chứa này dựa trên một hình ảnh có tên là upspin, được người dùng nmlmweb3 lưu trữ trên Docker Hub”.

Hình ảnh upspin được thiết kế để thực thi tập lệnh init.sh đã đề cập ở trên, do đó cho phép phần mềm độc hại của nhóm này lan truyền theo cách giống như sâu đến các máy chủ Docker khác.

Hơn nữa, thẻ hình ảnh Docker được sử dụng để truy xuất hình ảnh từ Docker Hub được chỉ định trong tệp văn bản được lưu trữ trên máy chủ C2, do đó cho phép các tác nhân đe dọa dễ dàng khôi phục sau các lần gỡ bỏ tiềm ẩn chỉ bằng cách thay đổi nội dung tệp để trỏ đến một hình ảnh vùng chứa khác.

Tập lệnh shell thứ ba, spread_ssh.sh, có khả năng xâm nhập máy chủ SSH cũng như thêm khóa SSH và người dùng mới có tên ftp cho phép kẻ tấn công kết nối từ xa đến máy chủ và duy trì quyền truy cập liên tục.

Nó cũng tìm kiếm nhiều tệp thông tin xác thực liên quan đến SSH, Amazon Web Services (AWS), Google Cloud và Samba trong các đường dẫn tệp được mã hóa cứng trong môi trường GitHub Codespaces (tức là thư mục “/home/codespace/”) và nếu tìm thấy, sẽ tải chúng lên máy chủ C2.

Ở giai đoạn cuối, cả tải trọng di chuyển ngang Kubernetes và SSH đều thực thi một tập lệnh shell khác có tên là setup_mr.sh để truy xuất và khởi chạy trình khai thác tiền điện tử.

Datadog cho biết họ cũng phát hiện ra ba tập lệnh khác được lưu trữ trên máy chủ C2 –

ar.sh, một biến thể của init.sh sửa đổi các quy tắc iptables và xóa nhật ký và công việc cron để tránh bị phát hiện

TDGINIT.sh, tải xuống các công cụ quét và thả một vùng chứa độc hại vào mỗi máy chủ Docker đã xác định

pdflushs.sh, cài đặt một cửa hậu cố định bằng cách thêm khóa SSH do tác nhân đe dọa kiểm soát vào tệp /root/.ssh/authorized_keys

TDGINIT.sh cũng đáng chú ý vì thao túng Docker Swarm bằng cách buộc máy chủ rời khỏi bất kỳ Swarm hiện có nào mà nó có thể là một phần và thêm nó vào một Swarm mới dưới sự kiểm soát của kẻ tấn công.

“Điều này cho phép tác nhân đe dọa mở rộng quyền kiểm soát của chúng đối với nhiều phiên bản Docker theo cách phối hợp, biến các hệ thống bị xâm phạm thành một mạng botnet để khai thác thêm”, các nhà nghiên cứu cho biết.

Hiện tại vẫn chưa rõ ai đứng sau chiến dịch tấn công, mặc dù các chiến thuật, kỹ thuật và quy trình cho thấy có sự trùng lặp với các chiến thuật, kỹ thuật và quy trình của một nhóm đe dọa đã biết có tên là TeamTNT.

“Chiến dịch này chứng minh rằng các dịch vụ như Docker và Kubernetes vẫn có lợi cho các tác nhân đe dọa thực hiện khai thác tiền điện tử ở quy mô lớn”, Datadog cho biết.

“Chiến dịch này dựa vào các điểm cuối API Docker bị lộ trên Internet mà không cần xác thực. Khả năng lây lan nhanh chóng của phần mềm độc hại có nghĩa là ngay cả khi khả năng truy cập ban đầu tương đối thấp, phần thưởng vẫn đủ cao để khiến các nhóm phần mềm độc hại tập trung vào đám mây có động lực đủ để tiếp tục thực hiện các cuộc tấn công này”.

Sự phát triển này diễn ra khi Elastic Security Labs làm sáng tỏ một chiến dịch phần mềm độc hại Linux tinh vi nhắm vào các máy chủ Apache dễ bị tấn công để thiết lập sự tồn tại thông qua GSocket và triển khai các họ phần mềm độc hại như Kaiji và RUDEDEVIL (hay còn gọi là Lucifer) tạo điều kiện cho việc từ chối dịch vụ phân tán (DDoS) và khai thác tiền điện tử.

“Chiến dịch REF6138 liên quan đến khai thác tiền điện tử, các cuộc tấn công DDoS và rửa tiền tiềm ẩn thông qua API cờ bạc, làm nổi bật việc kẻ tấn công sử dụng phần mềm độc hại đang phát triển và các kênh truyền thông bí mật”, các nhà nghiên cứu Remco Sprooten và Ruben Groenewoud cho biết.