Nguồn: TheHackerNews

Kẻ tấn công liên kết với Nga được gọi là RomCom đã bị liên kết với việc khai thác lỗ hổng zero-day của hai lỗ hổng bảo mật, một trong Mozilla Firefox và một trong Microsoft Windows, như một phần của các cuộc tấn công được thiết kế để đưa backdoor cùng tên vào hệ thống của nạn nhân.

“Trong một cuộc tấn công thành công, nếu nạn nhân duyệt một trang web có chứa lỗ hổng, kẻ tấn công có thể chạy mã tùy ý – mà không cần bất kỳ tương tác nào của người dùng (không cần nhấp chuột) – trong trường hợp này dẫn đến việc cài đặt backdoor của RomCom trên máy tính của nạn nhân”, ESET cho biết trong một báo cáo được chia sẻ với The Hacker News.

Các lỗ hổng đang được đề cập được liệt kê bên dưới –

CVE-2024-9680 (Điểm CVSS: 9,8) – Lỗ hổng sử dụng sau khi giải phóng trong thành phần Hoạt ảnh của Firefox (Đã được Mozilla vá vào tháng 10 năm 2024)

CVE-2024-49039 (Điểm CVSS: 8,8) – Lỗ hổng leo thang đặc quyền trong Trình lập lịch tác vụ Windows (Đã được Microsoft vá vào tháng 11 năm 2024)

RomCom, còn được gọi là Storm-0978, Tropical Scorpius, UAC-0180, UNC2596 và Void Rabisu, có thành tích thực hiện cả hoạt động tội phạm mạng và gián điệp kể từ ít nhất năm 2022.

Các cuộc tấn công này đáng chú ý vì triển khai RomCom RAT, một phần mềm độc hại được duy trì tích cực có khả năng thực thi lệnh và tải xuống các mô-đun bổ sung vào máy của nạn nhân.

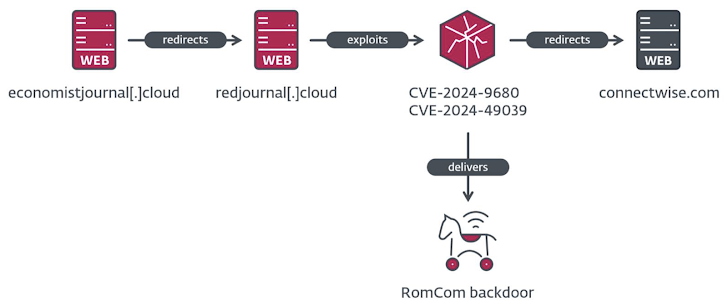

Chuỗi tấn công được công ty an ninh mạng Slovakia phát hiện liên quan đến việc sử dụng một trang web giả mạo (economistjournal[.]cloud) chịu trách nhiệm chuyển hướng nạn nhân tiềm năng đến một máy chủ (redjournal[.]cloud) lưu trữ phần mềm độc hại, sau đó kết hợp cả hai lỗ hổng để thực thi mã và thả RomCom RAT.

Hiện tại vẫn chưa biết cách phân phối các liên kết đến trang web giả mạo, nhưng người ta đã phát hiện ra rằng khai thác được kích hoạt nếu trang web được truy cập từ phiên bản dễ bị tấn công của trình duyệt Firefox.

“Nếu nạn nhân sử dụng trình duyệt dễ bị tấn công truy cập trang web có khai thác này, lỗ hổng sẽ được kích hoạt và mã lệnh shell được thực thi trong quy trình nội dung”, ESET giải thích.

“Mã lệnh shell bao gồm hai phần: phần đầu tiên truy xuất phần thứ hai từ bộ nhớ và đánh dấu các trang có chứa là có thể thực thi, trong khi phần thứ hai triển khai trình tải PE dựa trên dự án nguồn mở Shellcode Reflective DLL Injection (RDI)”.

Kết quả là Firefox thoát khỏi hộp cát, cuối cùng dẫn đến việc tải xuống và thực thi RomCom RAT trên hệ thống bị xâm phạm. Điều này được thực hiện thông qua thư viện nhúng (“PocLowIL”) được thiết kế để thoát khỏi quy trình nội dung hộp cát của trình duyệt bằng cách sử dụng lỗ hổng Windows Task Scheduler để có được các đặc quyền nâng cao.

Dữ liệu đo từ xa do ESET thu thập cho thấy phần lớn nạn nhân đã truy cập trang web lưu trữ khai thác đều ở Châu Âu và Bắc Mỹ.

Thực tế là CVE-2024-49039 cũng được Nhóm phân tích mối đe dọa (TAG) của Google phát hiện và báo cáo độc lập cho Microsoft cho thấy có thể có nhiều hơn một tác nhân đe dọa đã khai thác nó như một lỗ hổng zero-day.

Cũng cần lưu ý rằng đây là lần thứ hai RomCom bị phát hiện khai thác lỗ hổng zero-day ngoài đời thực, sau khi lạm dụng CVE-2023-36884 qua Microsoft Word vào tháng 6 năm 2023.

ESET cho biết “Việc kết nối hai lỗ hổng zero-day với nhau đã trang bị cho RomCom một lỗ hổng không yêu cầu tương tác của người dùng”. “Mức độ tinh vi này cho thấy ý chí và phương tiện của tác nhân đe dọa để có được hoặc phát triển các khả năng tàng hình”.